Lors d’un test d’intrusion, notre pentester démontre comment un simple changement de photo de profil Windows permet, via WebDav et RBCD, de compromettre un poste en usurpant l’identité d’un administrateur du domaine. Découvrez cette attaque souvent méconnue, pourtant encore efficace dans de nombreux environnements AD.

XSS : Au-delà des alertes ? Vol de sessions stockées avec un framework JavaScript

Comment récupérer un secret conservé ni dans les cookies, ni dans le stockage du navigateur.

Attaque Cloud - Cryptojacking sur GCP : Étude de cas et prévention

Découvrez comment le cryptojacking compromet les environnements GCP, avec un retour terrain, des techniques utilisées par les attaquants et des pistes de remédiation pour sécuriser vos infrastructures cloud.

SOCKS over RDP: utilisation de soxy en environnement restreint

Découvrez comment l’outil SOXY permet de créer un proxy SOCKS via RDP en environnement VDI restreint. Contournez les filtrages réseau et accédez à des ressources internes grâce à cette technique avancée d’audit de sécurité.

Reconnaissance active, comprendre la première phase d'un test de pénétration

La reconnaissance active constitue une phase charnière du test d'intrusion où le pentester interagit directement avec l'infrastructure cible pour obtenir des informations techniques précises sur les services, versions et vulnérabilités potentielles.

Introduction à l'intrusion physique Red Team

L'intrusion physique consiste à déjouer les dispositifs de sécurité matériels mis en place pour protéger les infrastructures, les ressources et les individus d'une organisation.

Certification ISO 27001 et immatriculation PDP (Plateformes de Dématérialisation Partenaires)

Avec l’obligation de facturation électronique qui entrera en application en 2026, les prestataires des Plateformes de Dématérialisation Partenaires deviennent des maillons essentiels du traitement des données fiscales.

Reconnaissance passive : comprendre la première phase d'un test de pénétration

En cybersécurité offensive, la reconnaissance passive consiste à recueillir discrètement des informations publiques sur une cible. Elle permet d’identifier employés, services, technologies et vulnérabilités potentielles, en s’appuyant sur l’OSINT. Bien qu’efficace pour orienter les attaques, elle reste limitée et précède souvent une reconnaissance active.

Introduction au bruteforce de mots de passe web

Les attaques par force brute visent à tester un grand nombre de combinaisons pour accéder à des services exposés sur internet. Cet article explore les outils utilisés, les protections existantes et les moyens de les contourner.

DevSecOps, bonnes pratiques de sécurité de développement et levier d’innovation

DevSecOps place la sécurité au centre du processus de développement du logiciel : faire de chaque développeur un acteur de la sécurité. Explications.

Certification ISO 27001 et implémentation du SMSI : guide et conseils

Cet article s’adresse aux professionnels (DSI, RSSI, Risk manager, ingénieur SI & SSI) et aux étudiants souhaitant comprendre la norme et voulant savoir concrètement comment mettre en place un système de management de la sécurité de l’information « SMSI » conforme aux exigences de la norme ISO 27001.

Les tests d'intrusion dans le cadre du programme Ségur numérique : une clé pour la cybersécurité des systèmes de santé

Présentation du programme Ségur numérique avec Algosecure. Ce que c'est, son financement et son déroulement.

Comprendre l'OWASP

L'OWASP joue un rôle crucial en fournissant des outils et des normes pour sécuriser les applications web contre les cyberattaques. Voici une revue complète des projets et de son action.

Application de Splunk pour la sécurité... routière !

Création d'un radar de vitesse à partir de données de capteurs récupérées par des cartes Arduino et transmises à Splunk.

DORA et les Threat-Led Penetration tests (TLPT)

Dans son article 26, DORA aborde les tests avancés d’outils, de systèmes et de processus de TIC sur la base de tests de pénétration fondés sur la menace (TLPT = Threat-Led Penetration Test). Cet article vous éclaire sur le sujet.

Les audits PASSI en 10 questions

Les audits PASSI (Prestataire d'Audit de la Sécurité des Systèmes d'Information) sont les audits approfondis de la sécurité informatique réalisée par des prestataires certifiés par l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information). Mais que recouvre un audit PASSI ? Pour vous éclairer, nous abordons dans cet article 10 questions clés sur les audits PASSI.

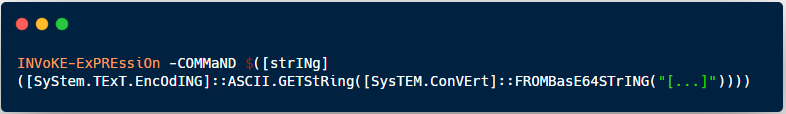

Introduction au Command and Control (C2)

Cet article explore le fonctionnement des serveurs Command and Control , utilisés par les attaquants et les opérateurs Red Team pour gérer à distance les machines infectées, exécuter des instructions et extraire des données, avec des démonstrations d'un C2 open-source.

Politique de sécurité des mots de passe : les points essentiels

Au cœur du processus d'authentification, les mots de passe sont un élément central à maîtriser. Rappel des points essentiels d'une politique de mot de passe robuste.

La cybersécurité dans les collectivités : enjeux, cadre réglementaire, objectifs

La cybersécurité dans les collectivités demande une prise de conscience collective et l’élaboration d’une gouvernance et de mesures pour sécuriser les données et les services de nos infrastructures.

La directive NIS 2, c’est quoi ?

Explication sur la directive NIS 2, sa supervision par l’ANSSI, sa transposition en droit français, sa date d’entrée en vigueur, ses points communs avec l’ISO 27001...

European Cyber Cup, retour d’expérience de notre pentester Tristan

Aujourd’hui, interview de Tristan, pentester chez AlgoSecure. Il a eu l’occasion de participer les 27 & 28 mars à l’European Cyber Cup (EC2) lors du forum InCyber à Lille Grand Palais. Voici son retour ;)

Rencontre avec Gilles, pentester

Entretien avec Gilles, pentesteur et membre de la red team chez AlgoSecure.

TIBER-EU : vers une cybersécurité proactive et adaptative ?

Qu'est-ce que TIBER-EU ? Explications sur cette norme développée par la Banque Centrale Européenne pour les audits Red Team.

Anticiper la transition de l'ISO 27001:2013 à l'ISO 27001:2022 : une nécessité stratégique

La certification ISO 27001 a été actualisée en 2022. La nouvelle version répond à un besoin d’adaptation à de nouveaux facteurs de risques. Nous vous la présentons dans cet article.

Historique des attaques par corruption de mémoire (1972 à 2005)

Dans cet article, nous vous proposons de revoir les attaques par corruption de mémoire en observant les différentes utilisations, attaques et mitigations.

EASM – Gestion de la surface d’attaque externe : de quoi parle-t-on ?

La surface externe d'attaque, également connue sous le nom de « surface d'attaque numérique », représente toutes les vulnérabilités potentielles qu'un attaquant peut cibler depuis l'extérieur de l'entreprise pour tenter d'en compromettre la sécurité.

Owasp Pentest : présentation de l’OTG ou WSTG

L’Open Web Application Security Project (OWASP) est une communauté internationale dont l’objectif principale est d’améliorer la sécurité des logiciels applicatifs. Focus sur cette communauté, leurs publications et leurs conseils.

Investigation Phishing - OSINT

Un exemple d'investigation menée suite à la réception d'un email de phishing. Rétroingénierie puis investigation OSINT permettront de remonter jusqu'à l'attaquant.

Le « Cyberscore », un nouvel indicateur pour protéger les utilisateurs en ligne

Le Cyberscore est un label mis en place pour que les utilisateurs puissent apprécier, en un simple coup d’œil, la sécurité et le respect des données d’un service. Notre article vous l'explique.

SecNumCloud, c’est quoi ?

Cet article présente le label SecNumCloud qui a été créé pour les fournisseurs cloud de confiance à l'initiative de l'ANSSI.

Scanner de vulnérabilités : insuffisants pour évaluer sa sécurité, faut-il passer au pentest ?

Cet article étudie les avantages et incovénients des scanners de vulnérabilités et pose la question du choix entre scanner de vulnérabilités et pentest.

Le déni de service

Cet article présente le déni de service, son fonctionnement et les différentes remédiations possibles pour s'en protéger.

Introduction aux missions RedTeam

Cet article a pour but de présenter les audits dits de "Red Team" : leurs spécificités, leur déroulement et mise en pratique. Nous abordons en deuxième partie l'exemple d'une mission que nous avons pu mener récemment.

Les non-conformités et les axes d’amélioration constatés lors de nos missions RGPD

Cet article présente présente nos retours d'expérience sur la gestion de projet RGPD, les non conformités rencontrées et leurs axes d'amélioration.

Liste des menaces les plus courantes et classification des incidents de sécurité informatique

Cet article décrit les menaces les plus courantes auxquelles les spécialistes en cybersécurité sont confrontés ainsi qu'une typologie de classification des incidents de sécurité.

Fonctionnement classique d’un système de détection d’intrusion industriel (IDS)

Cet article décrit succinctement les mécanismes de détection utilisés par les IDS (Intrusion Detection System) industriels.

Déclaration des incidents de sécurité informatique, comment signaler un cyber incident ?

La déclaration d'incident de sécurité est au coeur des procédures de cybersécurité. Il amène souvent des questions légitimes, notamment pour savoir quelles sont les obligations en la matière. Faut-il tout déclarer ? Comment effectuer un signalement ? Cet article vous éclairera sur la manière de traiter ces incidents.

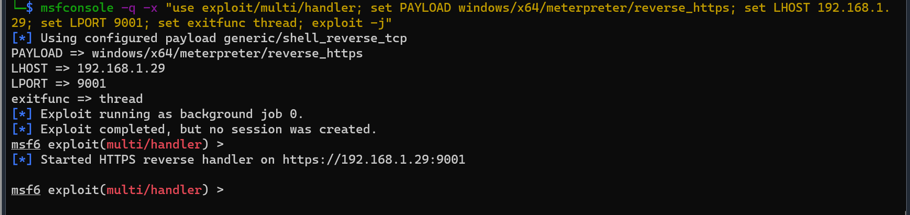

Outils offensifs (pentest / redteam) : exemple de mise en place d'une infrastructure

Cet article présente la mise en place d'une plateforme permettant de tester l'exécution d_outils offensifs et de voir quelles traces sont laissées par ces derniers sur le système attaqué. Au programme : briques technologiques utilisées, mise en place de l'infrastructure et test d'un implant meterpreter.

RGPD - combien de temps conserver des données personnelles ?

La conservation des données personnelles dans le temps est une thématique qui revient très souvent lors de nos prestations. Qu’il s’agisse d’audit ou d’accompagnement RGPD, ce sujet est en général source d’incompréhension. Il peut devenir un point douloureux s’il n’est pas rapidement désamorcé.

DFIR-ORC, un outil de collecte d'artefacts

DFIR-ORC est un outil de recherche de compromission permettant de collecter efficacement des artefacts pour permettre une analyse forensique future lors d'une mission de réponse à incident.

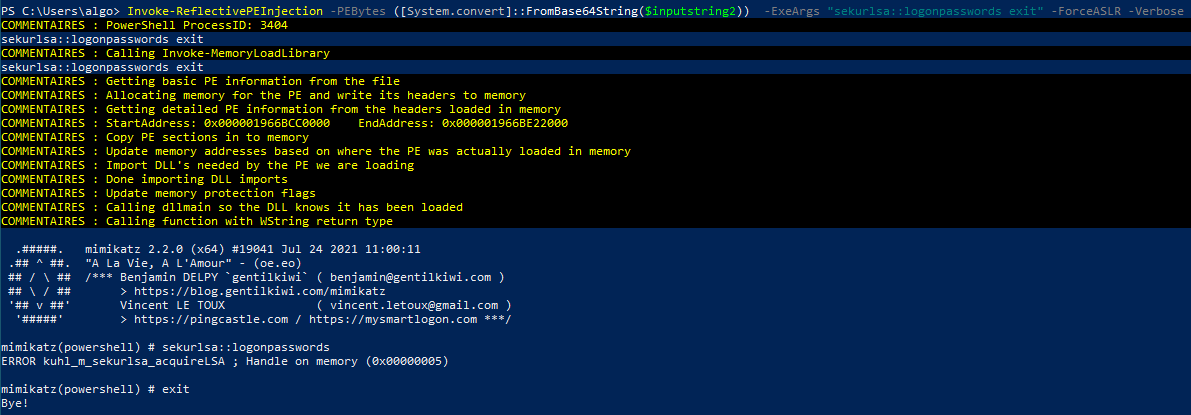

Writeup des challenges web du CTF Opération Kernel 3.0

Cet article vous détaille pas à pas comment nous avons résolu les épreuves web du CTF organisé par le Commandement des Opérations Spéciales.

Le phishing : comprendre les mécanismes pour mieux s’en protéger

Le phishing, aussi appelé hameçonnage, joue un rôle important dans les cyberattaques, notamment parce qu’il touche tous les utilisateurs de services mail, autant dire une majorité d’entreprises et de particuliers.

Techniques de contournement d'antivirus

Cet article présente plusieurs techniques permettant le contournement des antivirus dans le cadre de mission de tests d'intrusion interne (LAN) avec un focus sur des environnements Windows.

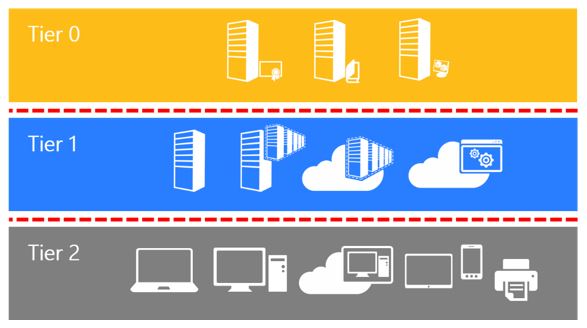

Bonnes pratiques de sécurisation d’Active Directory et Windows

Sélection des attaques les plus courantes contre les annuaires Active Directory et systèmes WIndows d'entreprise, et les mécanismes de défense.

Protection contre les DOM XSS avec les Trusted Types

Nous vous présentons le mécanisme des Trusted Types qui permet de se protéger contre les failles XSS sur le DOM.

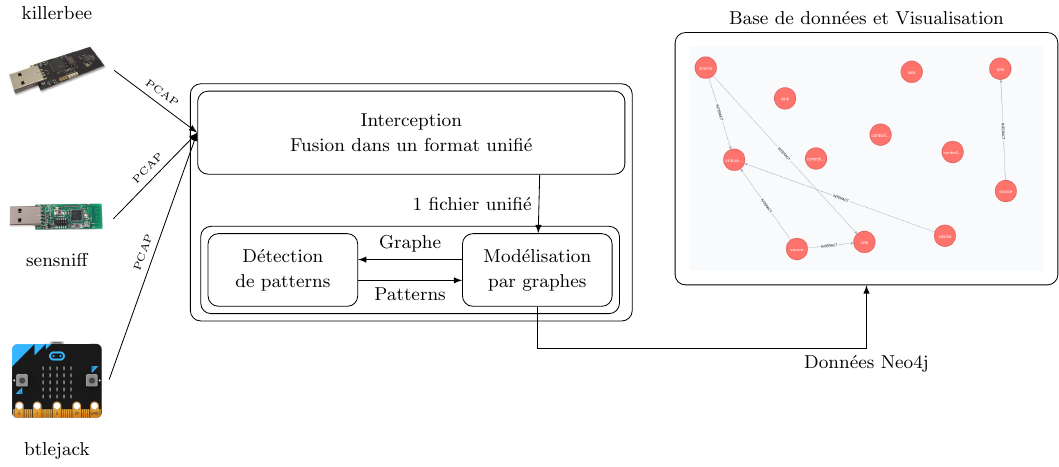

IoTMap une plateforme pour améliorer la sécurité des réseaux IoT

IoTMap est une plateforme qui permet d'analyser les réseaux d'objets connectés (IoT) afin d'en améliorer la sécurité.

Retour d'expérience de la certification ISO 27001

Mise en place, enjeux et usage de la certification ISO 27001 en entreprise

Les trois gestes réflexes en cas de ransomware

Ça y est, malgré toutes vos précautions, le drame arrive, un ransomware s'est installé sur votre ordinateur. Que faire ?

NetWalker - Analyse d'une nouvelle version du dropper

Analyse technique d'une nouveau dropper du ransomware NetWalker.

Pollenisator, outil de pentest collaboratif

Nous vous présentons Poellnisator, notre outil de pentest collaboratif open-source et développé par nos équipes.

Spécialistes en sécurité informatique et pentests à Lyon, Paris, Saint-Étienne et partout en France

Vous avez activé l'option "Do Not Track" dans votre navigateur, nous respectons ce choix et ne suivons pas votre visite.