R&D

Chez AlgoSecure, nous accordons une importance significative à la recherche et à l’innovation.

Cela est notamment possible grâce à nos Thinking Days. Ce sont 10 jours par an et par salarié qui sont librement consacrés à la formation et au développement de projets parallèles aux missions principales de chacun.

Nous finançons également deux thèses Cifre, avec pour objectif de faire avancer la connaissance générale sur les nouvelles technologies, telles que l’IoT (Internet of Things).

Pollenisator

Pollenisator est un outil d'agrégation de données permettant d’analyser les sorties d’outils utilisés dans le cadre de tests d’intrusion. Il permet d'automatiser les différentes tâches de reconnaissance, en utilisant les outils classiques déjà existants ou des outils et scripts développés en interne.

Pollenisator a été développé de manière à répondre aux différents cas d'utilisations dont l'équipe d'AlgoSecure avait besoin lors de tests d'intrusions : regroupement des informations récoltées, définition d'un périmètre et d'une plage horaire pour un test d'intrusion, et partage de la prise de notes.

Le paramétrage des outils externes est personnalisable par l'équipe de pentesteurs. Les auditeurs pré-remplissent les lignes de commande des outils, leur niveau d'importance, ainsi que la plage horaire de lancement. Puis Pollenisator complètera la ligne de commande avec les paramètres spécifiques de la cible (port, service, version...) et démarrera le scan lorsque possible.

À la fin du lancement de l'outil, les résultats sont ensuite agrégés au sein de la base de données afin de fournir davantage d'informations pour le test d'intrusion. Les auditeurs peuvent ensuite trier, rechercher et annoter les informations pertinentes de la base de données, par exemple :

- Quelles IP ont un port 22 ouvert ? Quel est le nom et la version du service sur ce port ?

- Quelles sont les services qui ont été annotés "à investiguer" par les auditeurs ?

Enfin, l'outil permet à notre équipe de remplir une liste de défauts et de vulnérabilités trouvés lors du test d'intrusions et de les prioriser. Avec Pollenisator, nous pouvons ensuite générer un rapport d'audit se basant sur un modèle Word totalement personnalisable par les auditeurs.

Il s'agit d'un travail d'équipe, créé par nos AlgoSécurieux et rendu public sur Github, accessible en cliquant sur le logo ci-dessous :

Une thèse Cifre sur la sécurité de l’IoT

À travers ce projet confié à Jonathan, nous cherchons à évaluer la sécurité des réseaux d’objets connectés, au moyen de tests d’intrusion. Après une recherche bibliographique, nous en avons conclu que les outils et méthodologies actuels ne permettent pas de réaliser efficacement des tests d'intrusion sur des réseaux d'objets connectés.

Plutôt que de redéfinir entièrement une méthodologie propre à l'IoT, nous nous focalisons sur les étapes qui semblent différentes selon le contexte (IT ou IoT). Il s’agit des étapes de reconnaissance et d'analyse des vulnérabilités.

L'objectif du projet est de proposer un outil d'assistance aux différentes étapes d'un test d'intrusion adapté au réseau IoT. Pour cela, nous travaillons sur une modélisation et une méthodologie implantées au sein d'une plateforme pour réaliser l’évaluation assistée de la sécurité d’un éco-système IoT. Plusieurs articles de notre blog présenteront ce projet et ses premiers avancements de façon plus détaillée.

Jonathan explique son sujet de recherche lors d'une MLSSI

Jonathan a présenté son sujet de recherche à la conférence Pass-the-Salt 2020, dont la vidéo et la présentation sont accessibles ici (en anglais).

Le statut juridique des tests d'intrusion

La recherche et l'avancée vers plus de sécurisation revêtent une importance significative pour AlgoSecure, c'est pourquoi nous finançons les travaux de notre spécialiste en droit de la cybersécurité. Elle prépare depuis mars 2019 une thèse de doctorat, en partenariat avec le Centre de Recherche Juridique de Grenoble et grâce au dispositif CIFRE de l'ANRT.

Le domaine de la sécurité informatique est, nous nous en sommes tous aperçu, de plus en plus normé. Il ne s'agit plus seulement de compétences techniques et managériales en jeu, mais également et de façon croissante, de compétences juridiques variées : normes techniques (comme la norme ISO 27001), RGPD, droit pénal, droit public, assurances cyber, sécurité du cloud... Tout cela nécessite d'incorporer le droit de façon dynamique et harmonieuse dans le centre de compétences cybersécurité. Nous avons dans un premier temps fait le choix d'internaliser ces compétences juridiques au sein de notre équipe, avec notre juriste salariée à plein temps. Nous avons également décidé de soutenir ses travaux de doctorat en droit de la cybersécurité pour faire progresser ce domaine d'expertise à la croisée des chemins techniques et juridiques. Préparer une thèse de doctorat au sein d'une entreprise spécialisée en cybersécurité permet de cumuler les avantages de la démarche académique et des ressources de terrain, pour une avancée plus significative de l'état de l'art en la matière.

Cette thèse a pour sujet "La prestation de service de hacking, entre licéité et illicéité". Son objectif est de déterminer les conditions de droit dans lesquelles les activités de tests d'intrusion et opérations red team peuvent perdurer de façon licite. Les travaux en cours étudient pour l'instant en détail tous les aspects de droit pénal entourant les infractions d'atteinte à un système d'information (intrusion informatique, maintien frauduleux, atteinte à l'intégrité des données ou bien du fonctionnement du système, vol de données...). Ce n'est qu'en maîtrisant parfaitement les éléments constituant ces infractions qu'il sera possible d'y comparer les prestations de tests d'intrusion externes ou internes, ou même les opérations red team. Cela permettra alors de détecter les zones grises : celles qui ne sont pas juridiquement délimitées, ou qui le sont de façon contradictoire.

L'étape suivante consistera en la recherche de remédiations qui permettraient d'accorder le droit pénal et le droit des contrats dans ce contexte. Ces deux branches du droit ne poursuivant pas initialement les mêmes objectifs, elles répondent à des logiques différentes. La maîtrise du risque juridique dans un un domaine économique où les deux se côtoient si étroitement pourra donc se révéler plus délicate.

Ces recherches sont également, à titre subsidiaire et accessoire, l'occasion d'étudier plus largement le risque pénal du numérique. En effet, au-delà de la problématique académique mise en exergue par la préparation de cette thèse de doctorat, de nombreux aspects des prestations de tests d'intrusion et de red team soulèvent des questions de droit. La collaboration active entre notre spécialiste en droit de la cybersécurité et notre équipe de pentesteurs permet d'apporter des éléments de réponses à ces questions.

L'expertise interdisciplinaire en résultant est exploitée pour enrichir notre approche des tests d'intrusion et les rapports associés.

Le Bonware

Le Bonware est une plate-forme botnet C&C, développée par AlgoSecure à des fins pédagogiques. Cet outil simule de la façon la plus réaliste possible, sans porter atteinte au SI visé, une attaque informatique venant d’un attaquant disposant d’un botnet. La motivation derrière le développement de notre propre botnet était de comprendre son fonctionnement interne, en avoir la maîtrise totale, puis de pouvoir ainsi démontrer sa dangerosité afin de sensibiliser les utilisateurs.

En effet, de nombreuses attaques informatiques sont désormais basées sur des botnets :

- Zeus (2010) : infection par visite sur un site malveillant ou par emails de phishing, utilisé pour de la fraude bancaire

- Vawtrak (2013) : infection par pièce-jointe Office malveillante dans des emails de phishing, utilisé pour de la fraude bancaire

- Dridex (2015) : infection par pièce-jointe Office malveillante dans des emails de phishing, utilisé pour de la fraude bancaire

- Mirai (2016) : infection par vulnérabilités intrinsèques de caméras connectées et mots de passe par défaut, utilisé pour effectuer des attaques DDoS

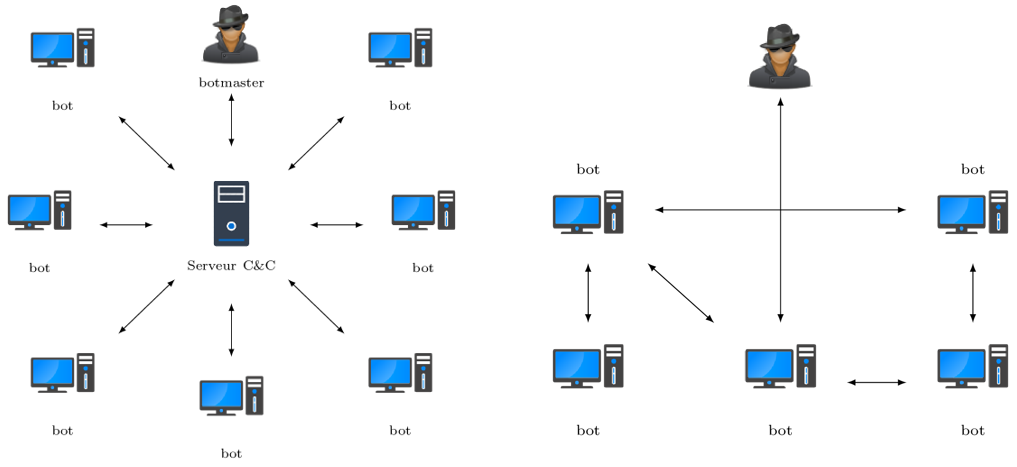

Un botnet est un ensemble de bots ou "zombies" (ordinateurs et serveurs compromis par un logiciel malveillant) contrôlé par un botmaster (la personne en charge de la gestion du botnet) sur un serveur C&C (commande et contrôle). Le botmaster doit pouvoir propager ses ordres à l'ensemble des bots de manière rapide, et dispose pour cela de deux typologies différentes :

Chaque topologie possède des avantages et des inconvénients :

| Topologie | Conception | Détection | Temps de latence | Durée de survie moyenne |

|---|---|---|---|---|

| Centralisée | Facile | Moyenne | Faible | Faible |

| Pair-à-pair | Difficile | Faible | Moyenne | Moyenne |

Par ailleurs, chaque bot doit pouvoir échanger des informations avec les autres ou avec le serveur C&C, tout en passant les solutions de pare-feu d'entreprise. Il faut donc choisir des protocoles de communication qui ont peu de chances d'être bloqués en entreprise, et trois candidats principaux répondent à ces critères :

| Protocole | Utilisation | Détection | Avantages | Inconvénients |

|---|---|---|---|---|

| IRC | Facile | Haute | Simple | Généralement bloqué |

| DNS | Difficile | Faible | Peu surveillé | Génère beaucoup de traffic |

| HTTPS | Facile | Moyenne | Très utilisé | Généralement filtré |

Une fois le botnet architecturé, il faut choisir le vecteur d'infection (le moyen par lequel notre menace terminera sur les machines cibles) ainsi que la payload (la charge utile, c'ets à dire la menace qui sera exécutée sur les machines). Nous avons pour notre part choisi de diffuser notre BonWare par le biais de campagnes de phishing ciblées selon le contexte de nos clients. La génération de la payload est sans doute la phase la plus compliquée, puisqu'elle nécessite de faire une veille régulière des bases de signatures de malware et des techniques de détection mises en oeuvre par le solutions de protection, le fameux "jeu du chat et de la souris". Nous avons d'ailleurs dû adapter le fonctionnement du BonWare au fil des années et de l'évolution des moyens de défense.

Pour se protéger de ce type de menaces, nous recommandons les axes de défense suivants :

- utilisation et mise à jour une solution antivirus sur les postes et les serveurs de messagerie

- désactiver l'exécution par défaut des macros des documents Office

- intégration d'une solution IPS sur le réseau afin de détecter et empêcher les communications malveillantes

- sensibiliser les utilisateurs à rester vigilants lors de l'ouverture d'une pièce-jointe et de l'exécution d'une macro

Spécialistes en sécurité informatique et pentests à Lyon, Paris, Saint-Étienne et partout en France

Vous avez activé l'option "Do Not Track" dans votre navigateur, nous respectons ce choix et ne suivons pas votre visite.