Le phishing, aussi appelé hameçonnage, joue un rôle important dans les cyberattaques, notamment parce qu’il touche tous les utilisateurs de services mail : autant dire une majorité d’entreprises et de particuliers.

Les professionnels de la sécurité ont constaté une nette augmentation du volume de mails frauduleux : +153% en 2021 par rapport à l’année précédente1, et cette tendance continuera également en 2022. La démocratisation du télétravail et la pandémie ont largement contribué à cette explosion. D’après le rapport de Verizon2, le phishing est à l’origine de 36% des attaques avec vol de données, et IBM estime3 qu’il est le deuxième vecteur initial permettant aux attaquants d’accéder aux systèmes d’information.

Les courriels malveillants peuvent avoir différentes conséquences, telles que le déploiement de rançongiciels, le vol d'identité, ou encore le vol d’informations. Ainsi, les dépenses engendrées par le phishing peuvent être considérables : avec des pertes estimées pouvant aller jusqu’à près d’un million de dollars par compromission.

Pour diminuer l’impact des campagnes de phishing sur votre système d’information, il est donc essentiel de mettre en place des protections techniques pertinentes et d’adopter les bons réflexes face à ces courriers malveillants. Mais avant cela, il est nécessaire de comprendre les techniques utilisées par les attaquants pour piéger les utilisateurs : c’est ce que nous vous proposons dans cet article.

Qu’est-ce que le phishing et pourquoi est-il efficace ?

Le phishing appartient à la catégorie des attaques par ingénierie sociale, consistant à manipuler la victime pour l’amener à effectuer une action qu’elle n’aurait pas effectuée en temps normal. Les attaquants peuvent chercher à atteindre divers objectifs : récupérer des informations sensibles, s’introduire sur le réseau, répandre un malware, etc. Dans le cadre du phishing, l’attaquant peut s’adresser à sa cible par e-mail, mais il existe aussi d’autres formes telles que le vishing, où l’attaquant manipule sa victime via un appel téléphonique, et le smishing, consistant à transmettre des SMS malicieux. Le hameçonnage passant par les réseaux sociaux tels que Linkedin, Discord ou encore WhatsApp est aussi en augmentation.

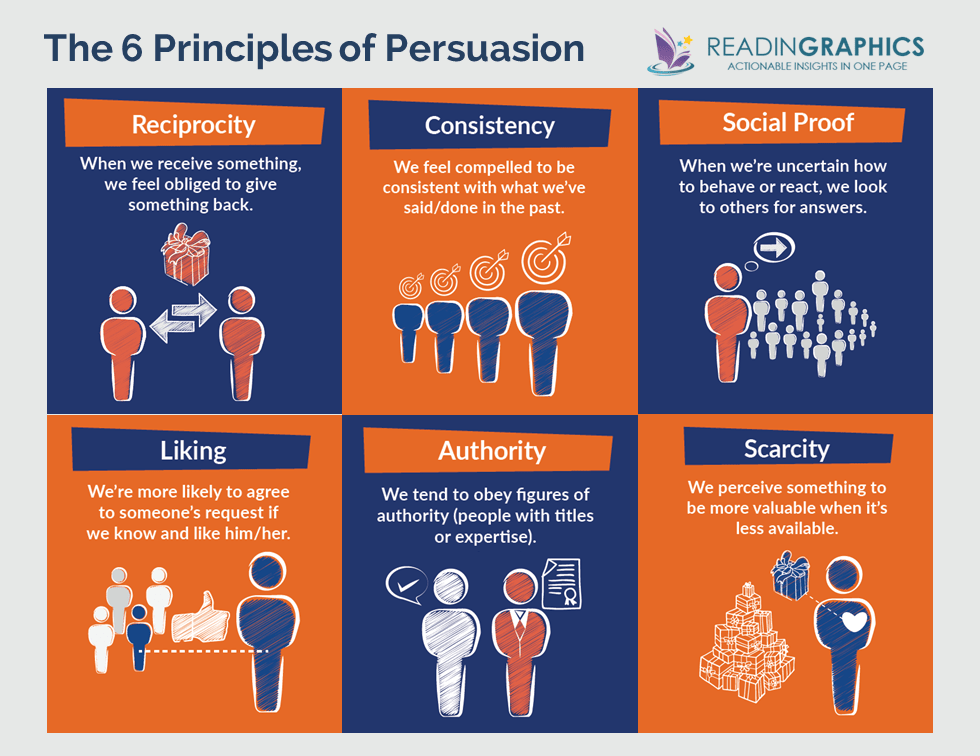

L'objectif d'un attaquant est ici de contourner le processus de réflexion logique de sa victime. Pour cela, l’appel aux émotions est souvent employé dans le contenu de l’email. En effet, une personne en proie à une émotion forte aura du mal à avoir une vision objective de la situation. L'utilisation d'une technique d'influence est aussi nécessaire : pour avoir la légitimité de demander à la victime de cliquer sur un lien malveillant ou d’ouvrir un document corrompu, l'attaquant peut se reposer sur l'un des six principes définis par Robert Cialdini. Ces principes sont les suivants : la réciprocité, l'obligation, la concession, la rareté (de temps ou de quantité), l'autorité, la sympathie, la preuve sociale et la cohérence ou l'engagement.

Les six principes de l’influence

Ces techniques sont utilisables et efficaces sur n'importe quel être humain se trouvant dans un contexte psychologique adéquat ; elles sont d’ailleurs très utilisées dans le domaine de la communication. Même une personne sensibilisée peut être victime d'un mail malicieux sophistiqué. Ceci explique le fait que le phishing soit l’un des principaux vecteurs d’entrée des attaquants dans un réseau sécurisé. Cette tendance ne peut que s'amplifier. Les réseaux sont de plus en plus sécurisés, et il devient plus facile d'exploiter le facteur humain qu'une faille technique.

Comment est construit un email de phishing?

Les quatre types d’email d’hameçonnage

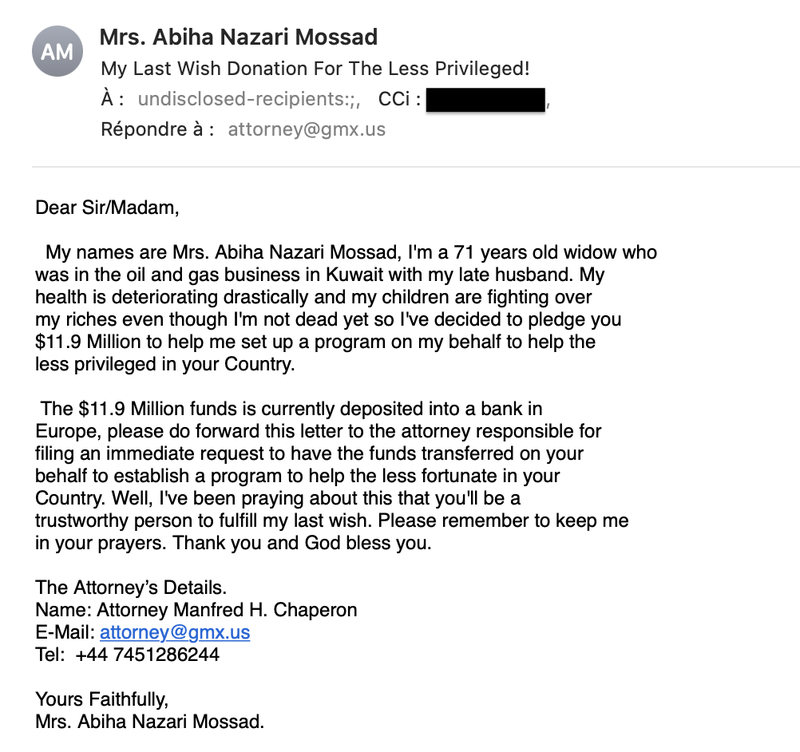

Il existe quatre « niveaux » d’email d'hameçonnage, allant du plus facilement identifiable au plus travaillé. La stratégie et le travail engagé pour la préparation d’une campagne de phishing dépend de chaque niveau. Les résultats attendus par les attaquants seront proportionnels au temps alloué pour sa préparation. Ainsi, il en va généralement de même de l’importance de l’impact sur le SI. Le premier niveau d’email correspond au type d’emails que l’on retrouve le plus fréquemment dans nos spams. Il est constitué d’un message générique impersonnel, contenant souvent des fautes d'orthographe ou de grammaire. Parfois écrit en langue étrangère, il utilise un prétexte improbable (mais potentiellement crédible pour certaines personnes puisque ce type de message est parfois efficace). Des liens malveillants faciles à identifier se trouvent dans le corps et l'adresse e-mail d'origine est facilement détectable comme illégitime.

Exemple d’email de niveau 1

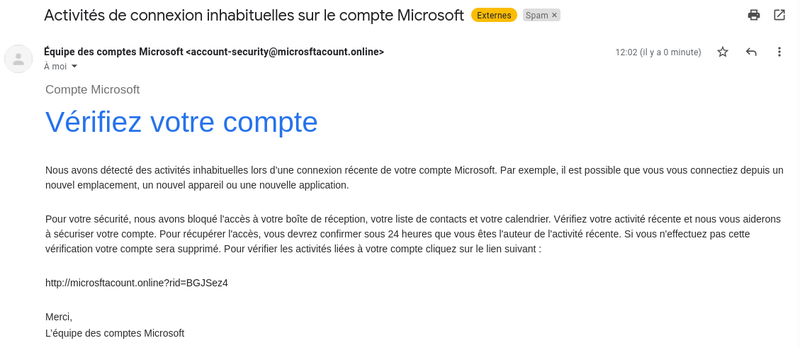

Le niveau intermédiaire s’exprime généralement sous forme d’un message impersonnel, ne contient pas de fautes d’orthographe, mais a un contenu simple faisant appel aux émotions. Des liens malveillants faciles à identifier se trouvent dans le corps du message, et l’adresse e-mail d’origine est facilement détectable comme illégitime.

Exemple d’email de niveau 2

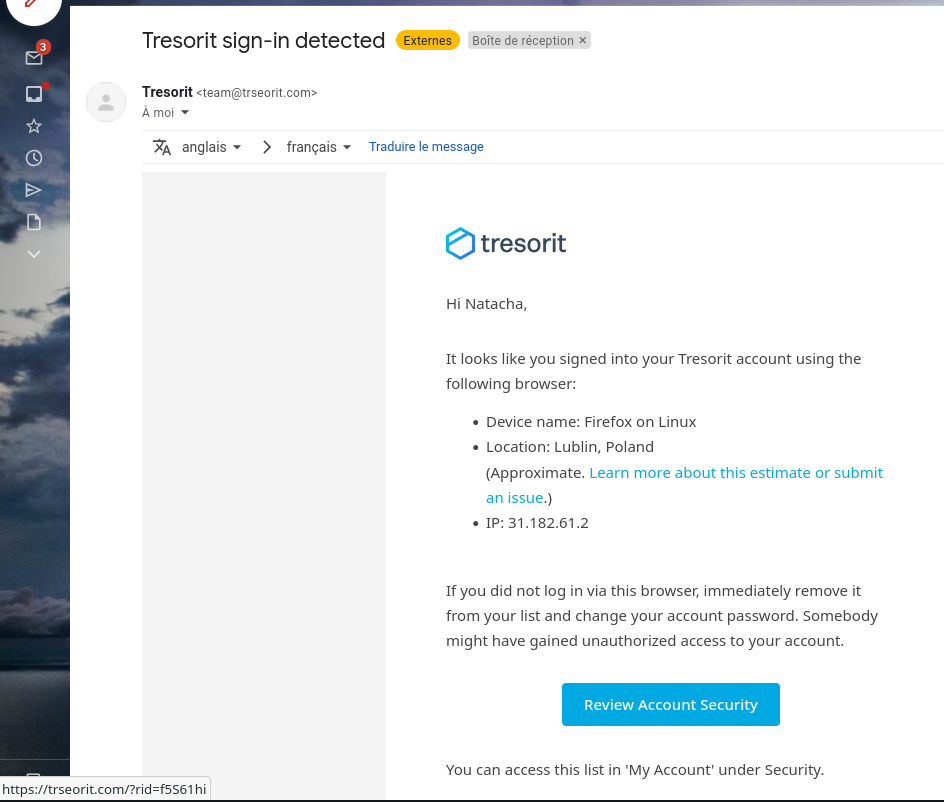

Le troisième niveau ou niveau avancé est souvent constitué d’un message personnalisé avec nom et prénom. Le contenu du message est complexe et fait toujours appelaux émotions. Les liens dans le corps sont plus difficiles à identifier comme illégitimes. L’expéditeur n’est pas légitime mais peut le sembler. Il est possible de retrouver la présence de logos et images imitant une marque.

Exemple d’email de niveau 3

Le spear phishing est dirigé contre une personne ou un petit groupe de personnes et est donc très personnalisé. Il s'appuie sur des informations récoltées pendant la phase de recherches en sources ouvertes (OSINT) et provient d'adresses pouvant passer comme légitimes, semblables à un e-mail de niveau 3. Ici, de par l’approche plus personnalisée et une méfiance amoindrie, la détection d’un e-mail de spear phishing devient complexe. Parmi les emails de spear phishing, on retrouve par exemple le « whaling » et la « fraude au CEO » consistant à se faire passer comme un supérieur hiérarchique auprès d'une personne ou d’un groupe de personnes haut placés dans le but d’obtenir des informations sensibles ou effectuer un virement bancaire dans le cas de la fraude au CEO.

Prétexte

Le prétexte utilisé dans l’e-mail varie suivant le niveau de l’e-mail et les principes de l’influence utilisés. Le contenu n’a d’autres limites que l’imagination de son créateur ! Cependant, on peut identifier plusieurs imitations de services courantes dans le domaine professionnel.

Parmi celles-ci, on retrouve :

- L’imitation du service informatique avec un message urgent concernant votre compte.

- L’imitation d’un service utilisé par l’entreprise : mail, cloud, stockage, applications métier, etc.

- L’imitation d’un service externe : livraison, maintenance, etc.

- L’imitation d’une personne de rang hiérarchique élevé (whaling, fraude au CEO), du comité d’entreprise, ou autre service interne.

Le prétexte utilisé est plus ou moins crédible selon le niveau de l’email. Pour un niveau élevé, cela peut aller jusqu’à reprendre la charte graphique, et imiter visuellement le nom de domaine concerné ainsi que l’adresse de l’expéditeur. Les attaquants peuvent aussi envoyer l’email depuis un serveur légitime auquel ils ont précédemment accédé. Dans ce dernier cas, le courriel apparaît comme provenant d’un expéditeur légitime.

Dans le cas des emails comportant un lien redirigeant la victime vers une page de login, l’attaquant cherche à reproduire le plus fidèlement possible le service imité. Pour cela, il peut par exemple copier le code source de la page en question et y apporter des modifications mineures.

Imitation visuelle des noms de domaines et expéditeurs

Dans le but d’imiter visuellement un nom de domaine ou une adresse d’expéditeur, plusieurs techniques peuvent être employées : en voici quelques exemples.

Les noms de domaines cousins ont la particularité de reprendre le nom de domaine original en changeant de TLD (extension de nom de domaine) : un .fr devient .net par exemple. Ils peuvent aussi ajouter un terme avant ou après le nom de domaine, par exemple "sales-microsoft.com" au lieu de "microsoft.com".

Le typosquattage se base sur des erreurs de frappe ou fautes d'orthographe courantes qu'une personne non attentive pourrait ne pas détecter. Par exemple, « google.com » peut devenir « googles.com ». La substitution de lettres pour remplacer certaines lettres par d'autres et donner le même effet visuel. Parmi celles-ci, on peut citer le g et le q, le i et le l, ou encore le 1 et le l, le m et rm, etc. Par exemple, « google.com » peut devenir « g00gle.com ».

L’utilisation de caractères non-ASCII ou l'utilisation de « punycodes » permet de créer des domaines visuellement identiques en utilisant des caractères n’appartenant pas à l’alphabet ASCII. Par exemple, « google.com » peut devenir « göogle.com » cependant la plupart des navigateurs présentent une option permettant d’afficher les noms de domaines sous leur forme réelle, ce qui affichera le domaine suivant pour l’exemple précédent : « xn--gogle-jua.com », facilement identifiable.

Des protections sont mises en place par les fournisseurs de domaines et les fournisseurs de services mail pour vérifier la légitimité des adresses mail et noms de domaines. Ces techniques étant connues pour être utilisées lors de campagnes de phishing, les domaines suspicieux peuvent directement être fermés par le fournisseur de façon rapide. Par ailleurs, parmi les fournisseurs de noms de domaines, certains sont plus utilisés que d'autres par les attaquants pour enregistrer leurs noms de domaines frauduleux. Ce phénomène a notamment été constaté dans l'étude réalisée par G. Simpson, T. Moore et R. Clayton4 : certains fournisseurs réalisent plus de vérifications que d'autres sur l’utilisation des noms de domaine. De nouvelles lois forçant la vérification d’identité des personnes souscrivant à un nom de domaine auprès es registrars sont d’ailleurs en discussion. Cela permettrait de réduire en partie le volume d’emails de phishing venant de noms de domaine visuellement ressemblants mais n’empêcherait pas les attaquants d’utiliser des serveurs compromis pour lancer leurs campagnes.

Comment identifier un e-mail de phishing ?

Voici trois conseils que nous pouvons vous donner pour identifier un email de phishing rapidement. La règle principale est de garder un esprit critique et se poser les bonnes questions.

1. Regarder d’où provient l’email

La plupart des emails de phishing sont identifiables en regardant l’adresse email de provenance : vous semble-t-elle légitime ? Attendiez-vous un message de cet expéditeur ? L’adresse est-elle correctement orthographiée ? En cas de doute, n’hésitez pas à contacter votre correspondant par téléphone ou un autre moyen de communication pour obtenir une confirmation directe.

2. Passer sa souris au-dessus du lien

Si l’email vous invite à cliquer sur un lien, passez la souris au-dessus de ce dernier : sa forme exacte devrait s’afficher au bas de votre écran. L’adresse du site Internet affichée vous semble-t-elle légitime ? Est-elle correctement orthographiée ? Même si ce lien vous semble légitime, gardez à l’esprit qu’il vaut mieux consulter le site internet en question en l’ouvrant directement depuis votre navigateur plutôt qu’en cliquant sur un lien envoyé par email. Cela permet d’être sûr que le site consulté est bien celui que l’on cherche.

3. Faire preuve d’esprit critique

Il est possible de ne pas tomber dans le piège des techniques de l’influence utilisées par les attaquants. Pour cela, le plus important est de faire preuve d’esprit critique et surveiller sa réaction à la lecture du contenu du courriel : vous inspire-t-il un sentiment d’urgence ou une émotion forte comme la peur ou l’anxiété, ou l’excitation dûe à une récompense prévue ? Le prétexte utilisé est-il réellement crédible ? Invite-t-il à une action rapide de votre part ? En cas de doute, il vaut mieux demander confirmation à l’expéditeur via un autre moyen de communication. Un second regard de la part d’un expert peut aussi être utile : n’hésitez pas à signaler l’email au responsable informatique de votre entreprise.

Comment se protéger et limiter les risques de phishing ?

Il n’existe pas de protection 100% efficace contre le phishing, mais il est toujours possible de limiter les risques. Du coté technique, cela passe par l’utilisation de filtres correctement paramétrés, permettant le filtrage des emails les plus faciles à identifier ou provenant de serveurs d’envoi répertoriés comme malveillants. Certains filtres sont activés par défaut sur la plupart des fournisseurs de services de messagerie et il est aussi possible de modifier les critères directement sur votre serveur mail. Certains services spécialisés proposent aussi des services de filtrage dédiés, plus efficaces que ceux fournis par défaut.

La meilleure façon de se prémunir des conséquences de l’hameçonnage est de sensibiliser les utilisateurs. En effet, un utilisateur sensibilisé aux bonnes pratiques de sécurité et ayant appris à distinguer un email de phishing sera moins vulnérable. Il est aussi important de mettre en place un système de signalisation des emails malveillants en interne. Les utilisateurs pourront signaler les messages douteux qui pourront ainsi être bloqués rapidement pour limiter le risque qu’un autre utilisateur moins attentif soit compromis.

Enfin, malgré toutes les précautions qui peuvent être prises, il arrive que les attaquants réussissent à pénétrer au cœur du système d’informations via un email de phishing. Il est donc important d’avoir un plan d’actions prêt à suivre dans ces cas-là, élaboré en fonction des spécificités de votre SI.

Conclusion

Vous l’aurez compris, le phishing est un vecteur d’attaque en nette augmentation, et nous le constatons au quotidien. Pour certains attaquants, la faille humaine est plus facile à exploiter que la faille technique pour accéder aux systèmes d’information. Plus les collaborateurs d’une entreprise seront sensibilisés au phishing et l’entreprise préparée, plus le risque d’attaques via ce vecteur sera réduit. N’hésitez pas à nous contacter si vous souhaitez que nous vous accompagnions sur la sensibilisation de vos collaborateurs à la sécurité informatique, et notamment au phishing.

Sources additionnelles :

- Robert Cialdini, « Influence et manipulation – l’art de la persuasion », Pocket, 2004.

- Christopher Hadnagy et Michele Fincher, "Phishing Dark Waters: The offensive and defensive sides of malicious e-mails", WILEY, 2015.

-

Bolster, 2022 State of Phishing & Online Fraud Report, 2022 ↩

-

Verizon, 2021 Data Breach Investigations Report (DBIR), 2021 ↩

-

IBM, X-Force Threat Intelligence Index 2021, 2021 ↩

-

Simpson, Moore, Clayton, Ten years of attacks on companies using visual impersonation of domain names, 2020 ↩

À propos : Le blog d'AlgoSecure est un espace sur lequel notre équipe toute entière peut s'exprimer. Notre personnel marketing et commercial vous donne des informations sur la vie et l'évolution de notre société spécialisée en sécurité sur Lyon. Nos consultants techniques, entre deux tests d'intrusion ou analyses de risque, vous donnent leur avis ainsi que des détails techniques sur l'exploitation d'une faille de sécurité informatique. Ils vous expliqueront également comment sécuriser votre système d'informations ou vos usages informatiques particuliers, avec autant de méthodologie et de pédagogie que possible. Vous souhaitez retrouver sur ce blog des informations spécifiques sur certains sujets techniques ? N'hésitez pas à nous en faire part via notre formulaire de contact, nous lirons vos idées avec attention. Laissez-vous guider par nos rédacteurs : Alessio, Alexandre, Amine, Anas, Arnaud, Benjamin, Damien, Enzo, Eugénie, Fabien, Françoise, Gilles, Henri, Jean-Charles, Jean-Philippe, Jonathan, Joël, Joëlie, Julien, Jéromine, Lucas, Ludovic, Lyse, Matt, Nancy, Natacha, Nicolas, Pierre, PierreG, Quentin, QuentinR, Sébastien, Tristan, Yann, et bonne visite !