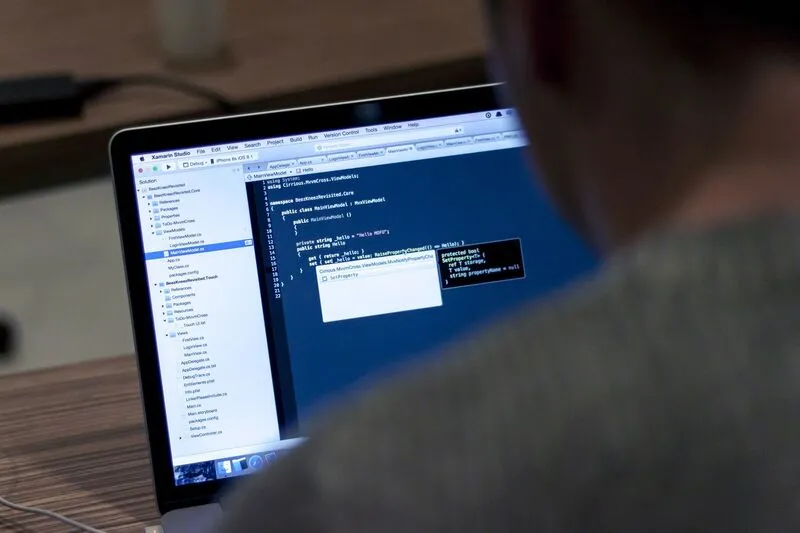

Audits et tests d'intrusion (pentest)

Le test d'intrusion, ou pentest en anglais, est un audit ayant pour but de vérifier la sécurité d'une ressource (plage d'adresses IP, site ou application web, mobile, réseau interne...) du point de vue d'un attaquant. Il s'agit du meilleur moyen de vérifier concrètement l'efficacité des mesures de protection mises en place.

Plus concrètement, nous évaluons la sécurité du périmètre défini avec vous suivant une méthodologie spécifique aux périmètres testés, qui s'appuie notamment sur le PTES (Penetration Testing Execution Standard), ainsi que sur des ressources fondamentales telles que l'OWASP.

Un rapport d'audit clair et détaillé est rédigé à la suite de la prestation, mentionnant les points positifs et les préconisations nécessaires pour pallier aux éventuelles vulnérabilités. La restitution de ce rapport pentest correspond à une présentation téléphonique ou dans vos locaux et se décompose ainsi :

- Restitution managériale : donne une vision métier des vulnérabilités identifiées, présente les risques et axes généraux d’amélioration de la sécurité

- Restitution technique : détaille les vulnérabilités, permet un échange technique pointu autour du plan d'action envisagé

Nous vous invitons à consulter la liste de nos prestations d'audit afin d'avoir des informations plus détaillées sur les tests d'intrusion que nous proposons.

Comprendre le pentest

Un test d’intrusion – ou pentest – est une évaluation offensive de la sécurité d’un système d’information ou d’un périmètre numérique. Contrairement à un audit documentaire ou organisationnel, il reproduit le comportement d’un attaquant, dans un cadre contrôlé, pour tester les défenses en conditions réelles.

L’objectif est double. D’une part, il s’agit d’identifier les vecteurs d’attaque, les vulnérabilités techniques, les défauts de configuration, ou les erreurs de cloisonnement qui pourraient compromettre la confidentialité, l’intégrité ou la disponibilité des données. D’autre part, le test permet de prioriser les risques et de formuler des recommandations concrètes, adaptées au contexte, pour renforcer durablement la sécurité.

Le pentest est donc une démarche active, qui s’appuie sur des normes éprouvées telles que l’OWASP ou le PTES (Penetration Testing Execution Standard). Il mobilise des techniques d’analyse dynamiques, statiques, manuelles et automatisées. Là où un scan de vulnérabilités se limite à une détection automatique, le pentest intègre la logique humaine : un expert en sécurité offensive, ou « pentester », cherche non seulement les failles, mais aussi les enchaînements ou effets de bord susceptibles de déboucher sur une compromission réelle.

Bon à savoir : le pentest ne se substitue pas aux autres formes d’audit, mais il les complète par une approche terrain, rigoureuse, contextualisée, et essentielle pour mesurer la robustesse d’un dispositif de cybersécurité dans une logique de prévention active des risques.

Ce que le pentest n’est pas...

Le pentest n’est pas un simple scan automatisé de vulnérabilités. Là où les outils automatiques se contentent d’un balayage générique, souvent aveugle au contexte, un test d’intrusion mené par AlgoSecure repose avant tout sur l’intelligence humaine. C’est cette expertise qui permet de combiner des failles techniques, de détecter des erreurs logiques ou de simuler des scénarios réalistes d’exploitation. L’expérience de nos pentesteurs, alliée à une approche rigoureusement manuelle, garantit un audit plus fiable, plus précis et véritablement actionnable.

Les principaux types de pentest

La surface d’attaque d’une entreprise ne se limite plus à un simple site web. C’est pourquoi il existe plusieurs catégories de pentest, chacune ciblant un environnement spécifique afin de reproduire les méthodes d’un attaquant potentiel.

Pentest d’application web

Ce test simule les attaques sur une application en ligne, en identifiant les failles techniques (XSS, injections SQL, SSRF…) mais aussi les erreurs de configuration sur les serveurs d’hébergement ou les environnements cloud.

Il suit les standards de l’OWASP, incluant notamment les vulnérabilités du Top 10.

Pentest d’application mobile

Il combine analyse statique (examen du code, reverse engineering) et analyse dynamique (tests en conditions d’usage) pour détecter des défauts de conception, des communications non sécurisées ou un stockage local de données insuffisamment protégé. Le pentest d’application mobile cible autant le code que l’architecture sous-jacente.

Pentest de code et d’API

Les interfaces d’API sont souvent vulnérables à une mauvaise gestion des droits, à une exposition excessive de données ou à un manque de contrôle du trafic.

Un test dédié permet d’anticiper les scénarios d’abus d’autorisation ou d’injection, souvent absents des scans automatisés.

Pentest IoT (Internet des Objets)

Ce test explore l’ensemble de l’écosystème connecté : composants matériels, firmware, communications radio ou applications associées.

Il révèle des risques critiques liés à la sécurité embarquée, au chiffrement des échanges ou à la présence de backdoors.

Pentest de réseau interne

Réalisé depuis le cœur du système, ce test simule une compromission interne pour analyser la segmentation réseau, la configuration des équipements ou l’exploitation possible de comptes Active Directory. Il est essentiel pour anticiper un mouvement latéral dans l’infrastructure.

Pentest d’ingénierie sociale

Contrairement aux autres audits, ce test cible les utilisateurs, pas uniquement les machines. Il mesure la résistance des équipes aux attaques de type phishing, vishing ou à l’intrusion physique, afin d’évaluer la vigilance humaine face à la manipulation ciblée.

Notre méthodologie

Préalablement aux tentatives d'intrusion, nous définissions avec vous le périmètre à étudier. Il peut s'agir de votre site institutionnel, d'applications web spécifiques, d'un ensemble de périphériques, d'une plage d'adresses réseau, de bâtiments physiques...

Nous définissons également le niveau d'informations dont nos pentesteurs bénéficient au commencement des tests :

- boite noire (aucune information),

- boite grise (accès à des comptes d'utilisateurs),

- ou boite blanche (accès aux comptes d'administrateurs, voire plus).

Le jour J, nous organisons une réunion de lancement avec vos interlocuteurs techniques, puis après une ultime confirmation, nous débutons les tests techniques, structurés en quatre phases essentielles.

01. Phase de reconnaissance :

Nos tests d'intrusion débutent typiquement par une phase de reconnaissance passive où nous nous renseignons sur la cible sans établir de connexion avec celle-ci. Nous identifions les adresses IP, les technologies exposées, les ports ouverts, les services actifs ou les fuites d’informations disponibles publiquement. Cette étape permet de cartographier précisément la surface d’attaque, même à partir de sources open source.

02. Identification des vulnérabilités :

Suit ensuite une prise d'empreintes via l’énumération des services et applications exposées. A ce stade, nos experts combinent des outils automatisés (scanners, scripts, frameworks) avec des analyses manuelles pour détecter les vulnérabilités techniques, logiques ou humaines. L’avantage de cette approche hybride est qu’elle permet de révéler des failles complexes que les outils seuls ne sauraient identifier.

03. Exploitation contrôlée des vulnérabilités :

Pour chaque vulnérabilité confirmée, nous tentons une exploitation contrôlée afin d’évaluer son impact réel : compromission d’un système, accès non autorisé, élévation de privilèges ou déplacement latéral. Cette phase, strictement encadrée, permet de mesurer la criticité effective des failles et leur potentiel d’enchaînement dans un scénario d’attaque réaliste.

04. Rapport et recommandations :

Nous vous récapitulons ensuite les principaux constats de l'audit durant un point de synthèse, avant de terminer par la rédaction des livrables. Un rapport clair et détaillé vous est remis, classant chaque vulnérabilité selon son niveau de gravité et accompagnée de recommandations concrètes. En complément, une restitution technique est assurée avec vos équipes.

Il est important de noter que notre approche repose sur un processus itératif : chaque phase alimente la suivante, et les résultats de l’exploitation peuvent nourrir une nouvelle phase de recherche ou révéler des points faibles complémentaires.

Qui sont nos pentesteurs ?

Derrière chaque mission d’audit pentest menée par AlgoSecure se trouve une équipe d’experts chevronnés, spécialisés dans la sécurité offensive. Nos pentesteurs sont certifiés selon les standards les plus exigeants du secteur : OSCP (Offensive Security Certified Professional), OSEP (OffSec Experienced Pentester), BSCP (Burp Suite Certified Practitioner), OSED (OffSec Exploit Developer), MCRTA (Multi-Cloud Red Team Analyst) ou encore CRTO (Certified Red Team Operator).

Au-delà des titres, c’est leur double compétence qui fait la différence : une technicité pointue pour identifier, exploiter et documenter des vulnérabilités complexes, et une capacité éprouvée à dialoguer avec vos équipes — techniques ou managériales — pour transformer les constats en plans d’actions concrets.

L’état d’esprit du test d’intrusion

Un audit, pas un duel

Chez AlgoSecure, un test d’intrusion ne vise jamais à pointer du doigt les équipes internes. L’objectif est de renforcer la sécurité de votre système d’information dans une démarche constructive. Il ne s’agit pas d’un jeu de rôle où le pentesteur « gagne » ou « perd », mais bien d’un diagnostic précis qui vise à identifier des leviers d’amélioration, sans jugement ni compétition.

Le dialogue comme levier d’efficacité

La réussite d’un audit repose sur la qualité des échanges entre les pentesteurs et vos équipes. Des points d’étape sont souvent réalisés pour valider le périmètre, ajuster si besoin et garantir que les découvertes s’inscrivent bien dans le contexte technique et métier. Grâce à cette collaboration, il sera également possible d’anticiper les impacts sur la production et de fluidifier les investigations.

Comment bien accueillir un pentest ?

Une mission réussie commence toujours par une bonne préparation. Prévenez vos équipes en amont, informez vos partenaires techniques (infogérants, hébergeurs…), et veillez à ne pas lancer l’audit en pleine opération critique. Partager les vulnérabilités déjà connues permet également d’optimiser le temps d’analyse.

Les atouts d'AlgoSecure

Notre méthodologie de qualité vous permet de bénéficier :

- De rapports pentest intelligibles rédigés manuellement

- Du regard complémentaire de deux experts en sécurité

- D'une analyse manuelle indispensable pour compléter l'approche automatique

- De recommandations, remédiations et actions correctives claires et précises

- D'une restitution dans vos locaux permettant l'échange avec vos équipes

Nous sommes qualifiés PASSI !

Depuis novembre 2020, nous sommes Prestataire d'Audit de la Sécurité des Systèmes d'Information (PASSI). Cette qualification délivrée par l'ANSSI atteste de nos compétences en tant qu'auditeurs, mais aussi du soin que nous apportons à la confidentialité des données sensibles auxquelles nous pouvons être amenés à avoir accès durant nos prestations chez des clients. En outre, cette qualification atteste de notre respect de la norme d'audits ISO 19011. Nous avons obtenu cette qualification sur les portées Test d'intrusion, Audit de configuration, Audit d'architecture et Audit organisationnel et physique.

Foire Aux Questions à propos des pentests

Au-delà de l’obligation technique, un test d’intrusion s’inscrit dans une démarche stratégique de sécurisation du système d’information. Que ce soit pour anticiper les menaces, répondre à un cahier des charges ou démontrer sa conformité à un référentiel, le pentest constitue un outil à haute valeur ajoutée.

Agir en prévention, plutôt que sous contrainte. Le principal avantage du pentest est sa capacité à détecter les failles avant qu’elles ne soient exploitées. C’est une action proactive qui permet de prendre une longueur d’avance sur les attaquants et d’éviter des conséquences critiques : interruption de service, fuite de données, dégradation d’image...

Satisfaire des exigences de conformité. De nombreuses certifications imposent aujourd’hui des tests d’intrusion réguliers, c’est le cas notamment du label PASSI (Prestataire d’Audit de la Sécurité des Systèmes d’Information), de la norme ISO 27001, ou encore des standards comme le PCI-DSS dans le secteur du paiement. Le pentest devient alors une étape incontournable dans la validation de votre posture de cybersécurité.

Sensibiliser les équipes et renforcer les pratiques. Le test d’intrusion est aussi un levier pédagogique. Il offre une lecture concrète des risques liés à certaines pratiques, décisions ou erreurs de configuration. En ce sens, il favorise une culture sécurité plus forte en interne, et engage vos équipes techniques dans une dynamique d’amélioration continue.

Réduire le risque, dans une approche pragmatique. En cybersécurité, la notion de risque se décline en trois niveaux : les risques business, les risques IT, et les risques cyber. Par exemple, une indisponibilité du site web peut entraîner une perte de chiffre d’affaires. Le pentest permet d’identifier, de traduire puis de réduire ces risques, à travers un plan d’action structuré. Il ne s’agit pas de dresser une simple liste de failles, mais de prioriser des actions correctives réalistes, opérationnelles et alignées sur les moyens disponibles. C’est aussi un atout pour négocier des assurances cybersécurité : une entreprise ayant démontré sa maturité sécuritaire peut en tirer un avantage financier direct.

Le scan de vulnérabilité est un outil qui permet de mettre en évidence différentes failles de sécurité. Les résultats étant surfaciques, il est nécessaire de compléter le scan de vulnérabilité par un pentest web pour évaluer les vulnérabilités (l’association de ces vulnérabilités, les chemins d’attaques possibles... ) et vérifier leur exploitabilité.

Pour en savoir plus, voir l’article sur les différences entre un scanner de vulnérabilités et un pentest.

La durée d'un pentest web dépend de plusieurs facteurs : notamment le périmètre de l'application, principalement déterminé par sa taille et le nombre d'IP ou d'URL fournies. Les tests s’étendent en moyenne de 6 à 14 jours.

Pour garantir une estimation pertinente du périmètre à auditer, nos pentesteurs interviennent lors des processus d'avant-vente et/ou sont consultés par notre équipe commerciale.

Nous déployons deux pentesteurs pour plusieurs raisons. Dans le cadre du test d'intrusion, l'aspect "analyse humaine" revêt une importance capitale. Ces experts analysent les vulnérabilités, les enchaînements de ces vulnérabilités, et mettent en œuvre des scénarios similaires à une attaque malveillante.

En optant pour une équipe de deux pentesteurs, nous garantissons à nos clients un niveau élevé d'expertise et un service de qualité. Nous favorisons la mutualisation des compétences de nos experts, favorisant l'échange d'informations, la vérification des failles détectées, ainsi que le partage et la mise en commun de leurs connaissances.

Autres pages qui pourraient vous intéresser :

Audit d'application web

Nous auditons vos applications web internes ou externes.

Audit d'application mobile

Nous auditons vos applications mobiles Android et iOS.

Audit interne (LAN)

Nous auditons votre réseau interne afin de vous présenter ce qu'un attaquant qui y accède serait en mesure de compromettre.

Spécialistes en sécurité informatique et pentests à Lyon, Paris, Saint-Étienne et partout en France

Vous avez activé l'option "Do Not Track" dans votre navigateur, nous respectons ce choix et ne suivons pas votre visite.